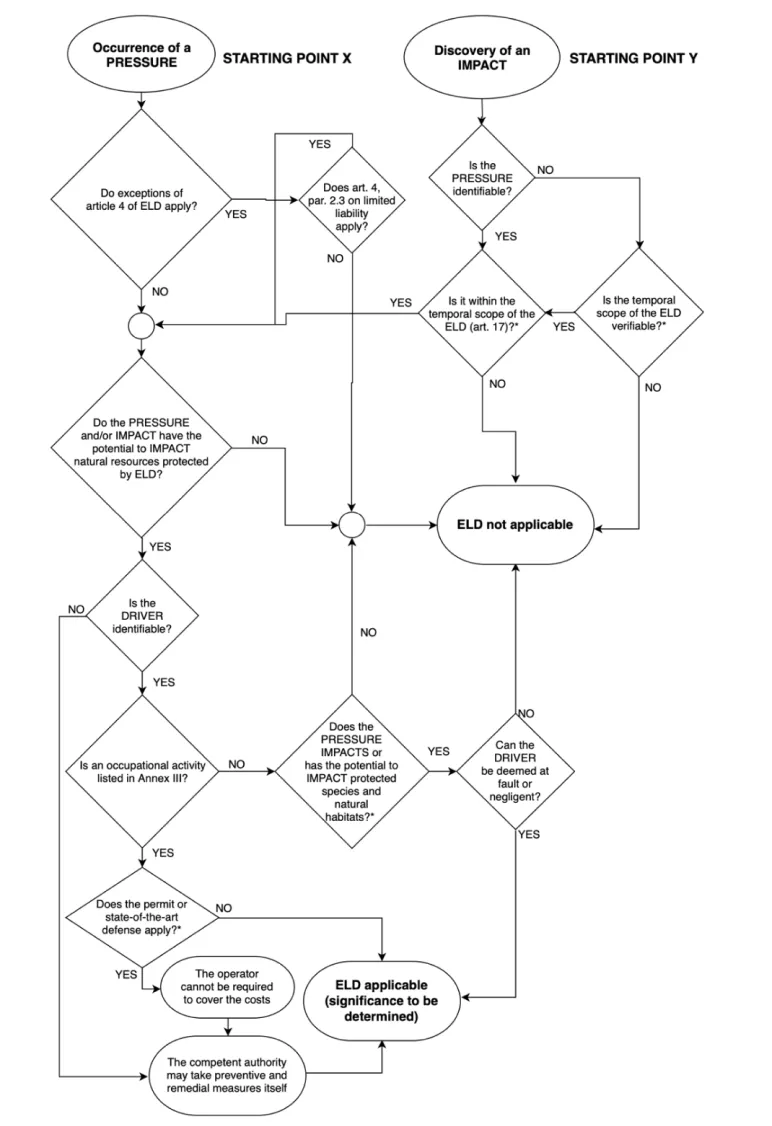

Figure 12 - ELD applicability flowchart.

ELD'nin uygulanabilmesi için aşağıdaki ön koşulların geçerli olması gerekir:

- ELD'nin 4. Maddesinde yer alan muafiyetlerden hiçbiri uygulanmamalıdır;

- Hasar veya yakın tehdit ve mesleki faaliyet ELD'nin zamansal kapsamı içinde olmalıdır;

- ELD tarafından korunan bir doğal kaynağa zarar verilmeli veya zarar verme tehdidi bulunmalıdır;

- Hasar veya tehdit mesleki bir faaliyetten kaynaklanmalıdır; ve

- Su ve kara hasarı için, hasar veya tehdit ELD Ek III'te listelenen bir mesleki faaliyetten kaynaklanmalıdır.

Not: Birçok Üye Devlet, Çevresel Sorumluluk rejimlerinin kapsamını ELD'nin kapsamının ötesine genişletmiştir. Bu nedenle, ELD'nin kendisine ek olarak yukarıdaki hususlarda yerel mevzuata atıfta bulunmak önemlidir.

Şekil 12'deki akış şeması ELD kapsamında hasar için bir tarama değerlendirmesi sağlar. Akış şeması, BASKININ farkında olduğunuzda (BAŞLANGIÇ NOKTASI X) ya da henüz BASKININ farkında olmadığınızda ancak ELD tarafından korunan doğal kaynaklar üzerinde bir ETKİ (BAŞLANGIÇ NOKTASI Y) keşfettiğinizde kullanılabilir.